合作机构:阿里云 / 腾讯云 / 亚马逊云 / DreamHost / NameSilo / INWX / GODADDY / 百度统计

资讯热度排行榜

- 168191我国ipv6普及率不足1%

- 155452为什么有的ssl证书会显示

- 152333Windows安全加固

- 149334堡垒机是干什么的?堡垒机和

- 138565数据库迁移上云,有哪些注意

- 136426如果遇到以下情况,可能是您

- 128747等保合规安全解决方案

- 127248WEB应用防火墙waf

- 84749你还在用免费的ssl证书吗

- 654910喊话大数据时代的企业用户:

推荐阅读

- 01-181保护企业的19项网络安全优秀实践

- 01-192凭据为王,如何看待凭据泄露?

- 01-233新一代MFA的变革与发展

- 01-234防止移动账户被接管的新方法

- 01-255美国、英国和澳大利亚联合制裁 R

- 01-256如何应对AI增强的新型网络钓鱼攻

- 01-257黑客盯上的不是密码,而是Cook

- 01-2682024年暗网威胁分析及发展预测

- 01-299密码破译主流工具和口令库

- 01-2910春节不打烊、安全无小事,企业如何

Bandook RAT新变种向Windows发起网络钓鱼攻击

Securityaffairs网站消息,Fortinet的研究人员发现了一种新的名为Bandook的远程访问变种木马(RAT),近日,威胁攻击者利用该木马对Windows用户发起了网络钓鱼攻击。

该木马最早可追溯到2007年,至今一直在不断发展,不同威胁行为者已经利用该木马进行了多次攻击活动。

最近一次曝光,Bandook变种木马通过附件为PDF文件的电子邮件进行传播。该PDF文件包含一个用于下载受密码保护的.7z文件的缩短URL。当从PDF文件中提取恶意软件后,注入器会在资源表中解密载荷并将有效载荷注入到msinfo32.exe中,而有效载荷的行为是由注入前创建的注册表键值决定的。

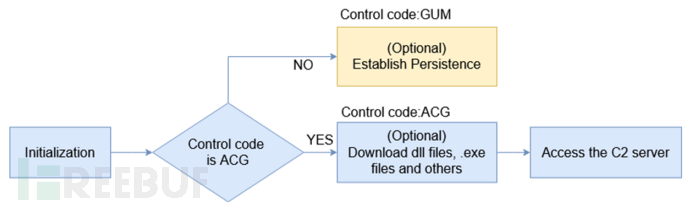

Fortinet发布的分析报告显示,“一旦注入成功,载荷就会初始化注册表键名、标志、API等的字符串。在此之后,载荷使用被注入的msinfo32.exe的进程标识符(PID)来查找注册表键,然后解码并解析键值,以执行控制码指定的任务。”

Bandook木马的有效载荷支持139种动作,其中大部分在之前的变种中已经使用过了,最近的变种又增加了用于C2通信的附加命令,这意味着Bandook木马还在持续改进。

Bandook的常见行为包括文件操作、注册表操作、下载、信息窃取、文件执行、从C2调用dll中的函数、控制受害者的计算机、终止进程以及卸载恶意软件等。

报告指出,这个恶意软件包含大量用于C2通信的命令,但其有效载荷执行的任务数量少于命令的数量。这是因为多个命令被用来执行单一动作时,有些命令用于调用其他模块中的函数,还有些命令仅用于对服务器进行响应。

报告表示,Bandook在这次攻击中没有观察到整个系统,FortiGuard将继续监控恶意软件的变种,并提供相应的防护措施。

关键字:

声明:我公司网站部分信息和资讯来自于网络,若涉及版权相关问题请致电(63937922)或在线提交留言告知,我们会第一时间屏蔽删除。

有价值

0% (0)

无价值

0% (10)

发表评论请先登录后发表评论。愿您的每句评论,都能给大家的生活添色彩,带来共鸣,带来思索,带来快乐。

-

TOP