合作机构:阿里云 / 腾讯云 / 亚马逊云 / DreamHost / NameSilo / INWX / GODADDY / 百度统计

资讯热度排行榜

- 168191我国ipv6普及率不足1%

- 155452为什么有的ssl证书会显示

- 152333Windows安全加固

- 149334堡垒机是干什么的?堡垒机和

- 138565数据库迁移上云,有哪些注意

- 136426如果遇到以下情况,可能是您

- 128747等保合规安全解决方案

- 127248WEB应用防火墙waf

- 84749你还在用免费的ssl证书吗

- 654910喊话大数据时代的企业用户:

推荐阅读

- 01-181保护企业的19项网络安全优秀实践

- 01-192凭据为王,如何看待凭据泄露?

- 01-233新一代MFA的变革与发展

- 01-234防止移动账户被接管的新方法

- 01-255美国、英国和澳大利亚联合制裁 R

- 01-256如何应对AI增强的新型网络钓鱼攻

- 01-257黑客盯上的不是密码,而是Cook

- 01-2682024年暗网威胁分析及发展预测

- 01-299密码破译主流工具和口令库

- 01-2910春节不打烊、安全无小事,企业如何

Nmap的三种漏洞扫描模式原理及实战讲解

1.摘要

Nmap的漏洞扫描功能能够迅速识别目标系统中的漏洞, 通过Nmap脚本引擎(NSE)的强大功能, 它可以扩展成一个强大的漏洞扫描器, 帮助我们列举目标系统中的最新漏洞。通常在渗透测试过程中, 漏洞扫描是一个关键步骤, 而Nmap也是大部分渗透测试人员依赖的工具, 在本文中, 我们将一起学习使用Nmap进行漏洞扫描,迅速发现目标机器的安全漏洞。

2.扫描基础知识

Nmap是一款强大的网络扫描工具, 旨在查找连接到网络的设备上开放的端口和正在运行的服务。该工具免费且开源, 并且被渗透测试人员广泛使用, 用于对目标网络执行安全审计, 在Kali Linux上默认安装了Nmap。

要执行Nmap扫描, 使用命令nmap <目标>。该命令执行默认的Nmap扫描, 查询前1000个端口以确定哪些是开放的。

图片

图片

上图中的Nmap扫描的输出显示如下内容:

序号1: Nmap命令运行的是:nmap 10.0.100.5。

序号2: 命令运行的日期和时间。

序号3: 连接到目标系统时的网络延迟。

序号4: 显示开放端口的报告。

序号5: 完成扫描所花费的时间。

我们可以通过添加扫描选项以更改Nmap的扫描行为, 命令为: nmap <选项> <目标>

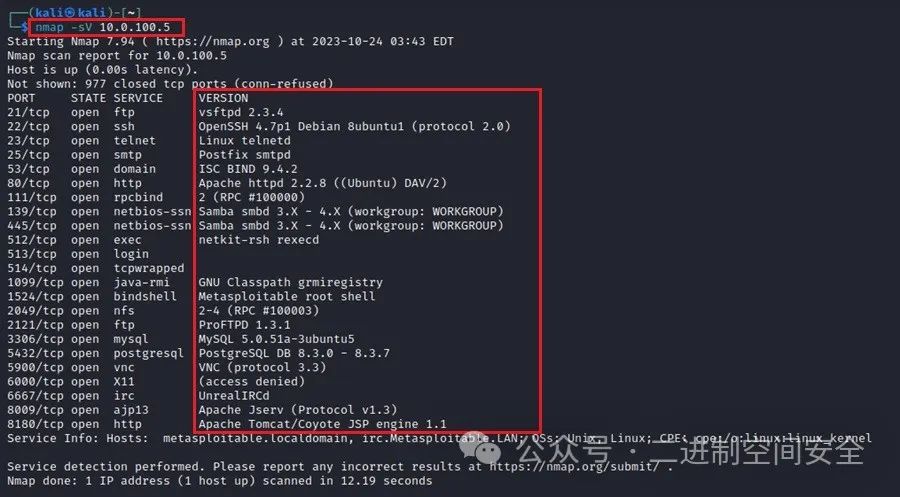

例如:使用-sV标志执行服务扫描, 以显示每个开放端口上运行的具体服务, 该步骤是漏洞查找过程的重要一步。

图片

图片

如果要更改扫描的执行方式, 可以使用下面的任意选项:

- 使用时间模板 -T1 到 -T4 改变Nmap扫描的速度和攻击性。

- 使用 -Pn 选项阻止Nmap执行Internet Control Message Protocol(ICMP)回显ping以发现目标。

- 使用 -n 选项阻止Nmap尝试解析DNS名称。

- 使用 -p- 选项扫描所有端口。

具体的选项内容可以参考我的另一篇文章:<<xxx>>

3.三种类型的漏洞扫描

Nmap通常用来执行扫描端口任务, 但也可以作为漏洞扫描器使用。利用Nmap脚本引擎(NSE)可以通过网络发现目标系统漏洞,NSE允许创建和执行定制脚本, 扩展Nmap功能。

通过下面三个强大的Nmap脚本选项, 可以将Nmap变成一个全面的漏洞扫描工具:

- Vuln:--script vuln选项执行所有NSE脚本, 这些脚本专注于识别正在扫描目标系统是否有安全漏洞, 这是发现已知漏洞的常用选项。

- Vulners:--script vulners选项使用vulners.com在线数据库,利用Nmap扫描目标以查找最新漏洞。该数据库定期更新,可能会找到其它扫描可能遗漏的信息。

- Vulscan: --script vulscan选项是一个Nmap漏洞扫描脚本, 它使用多个离线漏洞数据库来测试目标系统漏洞, 它使用了NVD、CVE和OVAL漏洞数据库来扫描本地网络中的漏洞, 该模式支持本地离线和在线扫描。

以下是三种漏洞扫描选项的比较:

Vuln | Vulners | Vulscan |

执行 Nmap 漏洞类别中的多个 NSE 脚本 | 执行从在线数据库中提取的单个脚本 | 执行从离线数据库中提取的单个脚本 |

使用Nmap的内置脚本扫描漏洞 | 使用 vulners.com 在线数据库扫描漏洞 | 使用多个离线数据库扫描漏洞 |

如果不创建自己的脚本并将其添加到vuln目录,则无法更新 Nmap 扫描的漏洞 | 要扫描的漏洞会定期自动更新 | 要扫描的漏洞必须通过 |

扫描最常见的漏洞 | 扫描最新的漏洞 | 扫描各种漏洞 |

主要优点:内置于 Nmap | 主要优点:快速、准确 | 主要优点:离线执行全面的漏洞扫描 |

下面将通过这三种模式分别执行漏洞扫描过程。

4.Vuln漏洞扫描

Nmap 的漏洞扫描将针对目标运行该工具的默认漏洞扫描脚本。这些对于查找可利用的常见漏洞非常有用。要运行漏洞扫描,使用以下命令语法:

nmap --script vuln <target>-

TOP