合作机构:阿里云 / 腾讯云 / 亚马逊云 / DreamHost / NameSilo / INWX / GODADDY / 百度统计

资讯热度排行榜

- 168191我国ipv6普及率不足1%

- 155442为什么有的ssl证书会显示

- 152333Windows安全加固

- 149334堡垒机是干什么的?堡垒机和

- 138565数据库迁移上云,有哪些注意

- 136426如果遇到以下情况,可能是您

- 128737等保合规安全解决方案

- 127238WEB应用防火墙waf

- 84749你还在用免费的ssl证书吗

- 654910喊话大数据时代的企业用户:

推荐阅读

- 01-181保护企业的19项网络安全优秀实践

- 01-192凭据为王,如何看待凭据泄露?

- 01-233新一代MFA的变革与发展

- 01-234防止移动账户被接管的新方法

- 01-255美国、英国和澳大利亚联合制裁 R

- 01-256如何应对AI增强的新型网络钓鱼攻

- 01-257黑客盯上的不是密码,而是Cook

- 01-2682024年暗网威胁分析及发展预测

- 01-299密码破译主流工具和口令库

- 01-2910春节不打烊、安全无小事,企业如何

1个思杰漏洞触发了13起网络安全事件

据英国国家网络安全中心(NCSC)撰写的年度报告显示,2023年仅仅利用思杰(Citrix)的一个漏洞就引发了“13起独立的全国性重大事件”。

思杰在2023年7月18日发布的安全公告中披露,迫使安全服务专业人员紧急干预的思杰漏洞CVE-2023-3519于6月首次作为零日漏洞被人利用,用于攻击美国的关键国家基础设施。

该漏洞的CVSS评分为9.8分,是一个预身份验证远程代码执行漏洞,它使攻击者能够以root权限访问思杰网关。

1个思杰漏洞触发了13起网络安全事件

1个思杰漏洞触发了13起网络安全事件

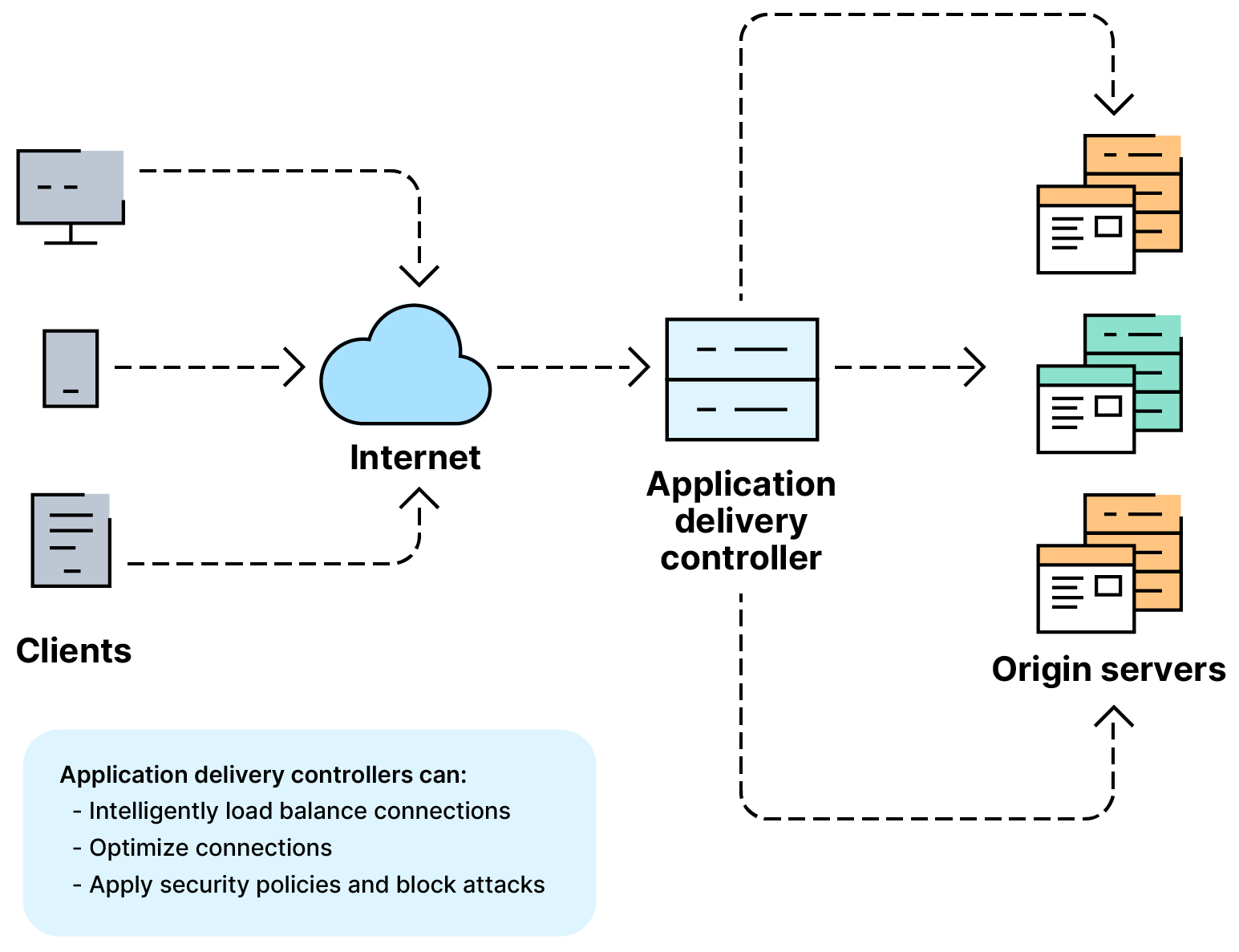

图1. 中间的这个设备即应用程序交付控制器(ADC)岌岌可危。

从思杰的上图可以看出,应用程序交付控制器的目的是“运用安全策略并阻止攻击”,但有时候它也被攻击者利用。

这种事件和威胁形势意味着“我们需要继续提高对关键国家基础设施风险的重视程度”,“比如说,了解英国关键国家基础设施的设计中存在的缺陷(比如网络隔离不足)将是关键所在。”

NCSC表示,NCSC处理的事件中比例最高的事件源自应用程序被利用,旨在帮助预防由网络安全实践和做法造成的事件,NCSC通过早期预警服务(EWS)针对易受攻击的服务发出了超过1.6万则通知。

行业上游缺乏网络安全

虽然NCSC认为网络安全实践和做法确实难咎其责(受到攻击的组织将包括那些没有打补丁的),但这里的供应商(思杰)也值得关注,特别是这个漏洞在补丁发布之前被人作为一个零日漏洞而被利用。

正如安全公司Bishop Fox在7月份分析该漏洞时特别指出,完全缺乏漏洞缓解措施使得这个漏洞极容易在VPX版本(思杰/NetScaler在虚拟机管理程序上运行网关的产品)上被利用。相比之下,无法利用nsppe的CPX(容器化)版本,这是由于在溢出的缓冲区之后立即就有堆栈金丝雀(stack canary)。

该公司的安全团队特别指出,这遵循了我们在许多网络设备(包括但不限于PAN-OS和FortiGate)中观察到的,缺少漏洞缓解措施这个趋势。希望供应商能够注意到启用基本的编译时漏洞缓解措施具有的重要性,因为它们可以使得不法分子很难或几乎不可能利用许多常见的漏洞,同时给性能带来的影响最小。

外媒在7月份曾特别指出,尽管显然思杰在6月份就知道了这个漏洞和被利用的事实,但它直到次月准备好了补丁后才发布紧急缓解措施。

美国的安全监管部门CISA在7月21日特别指出,在那次事件中,“攻击者试图横向移动到一个域控制器,但该设备的网络分段控制措施阻止了横向移动。”然而,攻击者使用存储在易受攻击的NetScaler ADC上的密钥来解密活动目录(AD)凭据,使用这些凭据通过虚拟机从ADC向域控制器进行身份验证,但是防火墙和帐户限制(只有某些内部帐户可以向域控制器进行身份验证)阻止了这次活动。

文章翻译自:https://www.thestack.technology/1-citrix-bug-alone-triggered-13-nationally-significant-uk-cybersecurity-incidents/如若转载,请注明原文地址

-

TOP